Готовы ли мы к киберапокалипсису? Россия не останавливается на пути к мировой кибервойне

Кибервойна с Россией набирает обороты. Если в 2020 году было зафиксировано 800 кибератак, то уже второй год подряд их количество не опускается ниже 4 тысяч.

Некоторые из них сильно бьют по гражданской инфраструктуре, как это было с «Киевстаром», а большинство — постоянно нацелены на системы связи Минобороны и критическую инфраструктуру страны.

Атаки россиян и их союзников отражают работники Департамента кибербезопасности СБУ. И не только отражают, но и проводят собственные кибернаступательные операции и получают развединформацию о враге.

Третий год Департамент возглавляет бригадный генерал Илья Витюк.

В интервью Укринформу он рассказал о помощи союзников в кибервойне, раскрыл структуру и специфику российских хакерских группировок, работающих в штате спецслужб, сообщил о расследовании дела по факту кибератаки на «Киевстар», а также об отраженных хакерских атаках на ресурсы Минобороны, и ответил на вопрос, что делать с мессенджером Telegram.

РОССИЯ ГОТОВИТСЯ К ПЕРВОЙ МИРОВОЙ КИБЕРВОЙНЕ

— Господин Илле, в одном из своих интервью вы сказали, что у нас идет первая кибервойна. В таком случае — кто в ней союзники, а кто противники? Конечно, кроме России, здесь все и так понятно…

— Союзники — это наши международные партнеры, которые поддерживают Украину. Основными партнерами являются США и Великобритания. Но есть и другие государства с серьезной экспертизой в кибернаправлении, например, Нидерланды. Также активно сотрудничаем со странами Балтии и со Швецией.

Что касается России, то на сегодня на ее стороне ни одной спецслужбы, кроме белорусской, нет. У белорусов есть хакерская группировка «Ghostwriter», которую мы неоднократно фиксировали. Но и они — это не более одного процента от всего количества атак. Мы неоднократно их отбивали и понимаем, какую инфраструктуру они используют.

В конце 2022 года спецслужбы Беларуси направляли своих хакеров на стажировку в Россию. У них были совместные учения, тренировки, но вес белорусов в кибервойне незначителен.

— Известны ли вам имена белорусских хакеров, их кураторов? Можете их назвать?

— Большую часть имен знаем, но разоблачать публично не стоит. СБУ ведет активные контрразведывательные мероприятия и, в случае обнародования имен, этих сотрудников могут переместить, они изменят свои данные, а это помешает нашей работе. Война продолжается, поэтому нельзя раскрывать свои козыри (улыбается — ред.).

— Мы знаем, что Путина с переизбранием поздравили президенты Бразилии, Индии, Ирана, Китая и Северной Кореи. Можно ли считать, что хакеры из этих стран могут быть потенциальными союзниками России?

— У каждой из этих стран есть свой враг. Если мы возьмем Северную Корею, то главным врагом у них является Южная Корея. Туда будет направлен их основной потенциал. Далее идут союзники Южной Кореи — это США и другие партнеры.

Если мы берем Китай, то он будет смотреть в сторону Японии, Тайваня, Австралии, США… Ни для Северной Кореи, ни для Китая Украина не является приоритетом. Поэтому у них нет интереса делать что-то серьезное у нас, у них другой ориентир.

Кроме того, когда ты начинаешь работать по какому-то государству, надо изучить инфраструктуру, знать язык, понимать людей. Чтобы проникнуть куда-то, есть два основных пути. Первый — это эксплуатация уязвимостей каких-то систем, например, Windows или Linux. Второй, наиболее популярный, это фишинг, то есть забросить письмо условному бухгалтеру, чтобы он прошел по ссылке, а ты получил доступ к его компьютеру, потом с него отправил вредоносный файл администратору, а потом уже двигаешься себе по сети. Для того, чтобы все эти вещи делать, надо знать язык, менталитет, специализироваться на этом. И зачем? Делиться этим с Россией? Ни для Китая, ни для Северной Кореи в этом нет смысла, поэтому и их хакеров здесь пока нет.

— А как складывается сотрудничество Украины с киберразведками стран-партнеров? Имею в виду Объединенный центр передовых технологий по киберобороне НАТО, Агентство США по вопросам защиты критической инфраструктуры и Агентство ЕС по сетевой и информационной безопасности…

— Опыт в наступательных деструктивных кибероперациях в мире имеют несколько государств, которые можно пересчитать по пальцам одной руки. Максимум, чем занимаются спецслужбы, это разведывательными операциями, деструктивных вещей они не делают. В том числе это касается и Объединенного центра передовых технологий по киберобороне НАТО.

Если будет осуществлена деструктивная кибератака, это может быть признано как casus belli и стать поводом для начала войны.

Поэтому в наступательных операциях все, чем могут помочь партнеры, — это предоставить нам материальную помощь для закупки каких-то программных средств, аппаратных комплексов. А непосредственно в самих операциях партнеры участия не принимают, это исключительно наши операции.

Относительно киберзащиты. Здесь, действительно, партнеры с 2014-го года оказывают нам серьезную поддержку. Это различные тренинги, материальная помощь, совместный анализ тех или иных произошедших атак. С тех пор мы прошли лучшие практики киберзащиты. Но сегодня мы уже пошли дальше и даже опередили. Несколько месяцев назад я встречался с одним иностранным чиновником и он прямо сказал, что уже не знает, чем помочь, скорее мы уже можем поделиться своим опытом и знаниями. Сегодня это позиция абсолютно всех наших партнеров, потому что такого опыта, как у нас, ни у кого нет. Единственное, для нашей работы нужна материально-техническая база. Это то, чем партнеры могут помочь.

— Давайте поговорим о российских хакерских группировках, которые связывают со спецслужбами. Можете рассказать об их структуре? Кого курирует ГРУ, а кого — ФСБ?

— Хакерские группировки, или их еще называют АРТ-группы, действуют непосредственно в штате спецслужб. Их структура нам известна.

В России в этом плане лидируют именно ГРУ и ФСБ.

В ГРУ есть воинские части, которые являются специальными подразделениями. Например, часть 74455 — это SandWorm, часть 26155 — это АРТ-28.

И таких много. Каждая из них специализируется на конкретных направлениях. SandWorm — на атаках по энергетике, на телекоме, интернет-провайдерах, операторах связи. Там есть отдельные люди, которые пишут вредоносные программные средства, двигаются по сети, отправляют фишинговые письма и так далее.

У ФСБ есть «Армагеддон», «Turla», «Dragonfly».

Каждая спецслужба имеет по две-три АРТ-группы.

— Говорят, что главным хакером Путина является некий Евгений Серебряков…

— Он не главный хакер Путина. Это один из руководителей воинской части ГРУ ГШ, которая является по сути хакерской группировкой SandWorm. То есть это только одна из АРТ-групп, которых у российских спецслужб много.

— Всех кураторов вы знаете?

В России запущена, как я это называю, национальная кибернаступательная программа

— Значительное большинство. В этом плане в России относительно стабильно, кадровые изменения не очень часто происходят, а если и происходят, то люди вроде Серебрякова хоть и перемещаются, но так или иначе в этой среде остаются. Кстати, до воинской части 74455, SandWorm, он проходил службу в части 26155, АРТ-28.

Хакерские группировки в России постоянно расширяются, появляются новые группы.

— Где они берут новых сотрудников?

Если сейчас у нас идет первая кибервойна, то Россия параллельно готовится и к первой мировой кибервойне

— В России запущена, как я это называю, национальная кибернаступательная программа. Они, кроме того, что набирают и расширяют штат хакерских подразделений в собственных спецслужбах, также осуществляют вербовочную и учебную кампании. Офицеры ГРУ и ФСБ командированы в военные вузы, в которых есть ИТ-специальности, в гражданские политехнические университеты, где вводятся специальные кибернаступательные дисциплины для студентов старших курсов. Их конкретно обучают, каким образом атаковать объекты критической инфраструктуры. Это касается не только Украины. Изучают специфику различных стран НАТО, стран Ближнего Востока — государств, с которыми потенциально Россия планирует или предусматривает возможность военных действий. Если сейчас у нас идет первая кибервойна, то Россия параллельно готовится и к первой мировой кибервойне! Они очень серьезно этим занимаются.

По заказу спецслужб в вузах проводятся научно-исследовательские и опытно-конструкторские работы. Например, каким образом получить доступ к документам, как атаковать системы жизнеобеспечения в той или иной стране, того или иного региона, какое оборудование используется на системах логистики, и каким образом можно автоматизировать проникновение к каким-то системам. В дальнейшем формируются списки лучших студентов, которых направляют на работу непосредственно в спецслужбы, например, в ГРУ. Это делается, чтобы максимально увеличить потенциальное количество и качество кибератак. Для этого и готовят профессионалов, которые способны проводить деструктивные кибератаки, направленные на сердце ИТ-системы. Также широко используют профильных специалистов в той или иной отрасли. Яркий пример — атака на «Киевстар».

Мы понимаем, что здесь было одно из двух. Или им помогали специалисты российской компании «Beeline», ведь у них с «Киевстаром» инфраструктура построена по одному принципу, они фактически идентичны.

Или есть практика, когда в штат берут ИТ-специалистов из конкретной отрасли, которые знают, как построена система, как управлять определенными процессами. Мы видели это по тому, как они двигались внутри сети «Киевстар», где годами можно теряться, а они четко знали, куда идут.

— Ответственность за атаку на «Киевстар» взяло SandWorm?

— СБУ очень быстро аргументировала, почему это SandWorm. Хотя ответственность на себя взяла телеграм-группа под названием «Солнцепёк», а в дальнейшем был репост, осуществленный телеграм-каналом «Джокер ДНР». Оба ресурса уже давно были идентифицированы нами, как работающие с российским ГРУ. Они позиционируют себя как добровольных хакеров-активистов, помогающих РФ. На самом деле это просто легализация деятельности ГРУ ГШ, такие каналы есть и в ФСБ.

Кроме этого, мы имеем другие доказательства — это определенный почерк, использование специально созданных программных продуктов, инфраструктуры, которая использовалась для скачивания файлов.

По всем этим признакам мы отнесли атаку именно к SandWorm.

— Как продвигается следствие по факту этой хакерской атаки?

— В этом уголовном производстве нужно провести ряд экспертиз по полученному ущербу, по пораженным системам. Ведь была уничтожена информация с большого количества физических и виртуальных серверов, многие компьютеры были полностью стерты.

Кроме того, направлены соответствующие запросы к нашим международным партнерам и спецслужбам для получения определенной информации.

На основе этих материалов в дальнейшем будут объявляться подозрения и будет направляться обвинительный приговор в суд. В нашем случае будет также направление материалов в Международный уголовный суд.

Есть официальное заявление прокурора МУС Карима Хана, где он говорит, что кибератаки по гражданской инфраструктуре, облэнерго, газоснабжающим станциям, операторам связи могут быть признаны военными преступлениями. Поэтому мы работаем, чтобы по нашему законодательству объявить подозрения, а в дальнейшем передать эти дела в МУС. Военных преступников должны судить на международном уровне!

— Кому в данном случае может быть сообщено о подозрении, если учитывать, что хакерские группировки действуют анонимно?

В кейсе «Киевстара» будут подозрения членам группировки SandWorm

— Мы прорабатываем в наших производствах полностью всю вертикаль: начиная от участника АРТ-группы, ее руководителя на федеральном уровне, профильного заместителя-куратора и директора ФСБ и руководства Главного управления Генштаба Министерства обороны РФ. Потому что это военные организации, а не хаотичное броуновское движение. Отвечать за содеянное должен не только конкретный хакер, но и, как минимум, руководитель воинской части и руководство спецслужбы, которая осуществляет деструктивную деятельность.

— То есть, в деле «Киевстара» подозрения будут объявлены хакерам SandWorm?

— Да, в кейсе «Киевстара» будут подозрения членам группировки SandWorm, которая является военной частью 74455 ГРУ, руководителю этой воинской части, а также руководству ГРУ ГШ. Сейчас не могу раскрывать все карты.

— В предыдущие годы были атаки на энергетическую инфраструктуру Украины, тоже возбуждались дела, проводилось следствие… Предъявили ли обвинения конкретным лицам?

— Как раз перед широкомасштабным вторжением, в 2021 году, мы объявили подозрения хакерам из группировки ФСБ «Армагеддон», которая находится в Крыму. Это был всего-навсего второй или третий кейс в мире, когда государственным хакерам за атаки на инфраструктуру давали подозрения. До этого это дважды делали в США в отношении китайцев и россиян. Ни одна другая страна подозрений именно сотрудникам спецслужб, членам АРТ-групп никогда не объявляла. Потому что доказать процессуально, кто именно и за что отвечает, почти невозможно.

— Как вы это сделали в «Армагедоне»?

— Мы технически проникли внутрь их инфраструктуры, в систему внутренней IP-телефонии, слушали их переговоры. Например, один хакер общается с другим и говорит, что «я сейчас «сижу» в Министерстве инфраструктуры, кладу ШПЗ (шифрованные программные закладки, — ред.) туда-то в такую-то папку». Мы это все слушали, идентифицировали их по голосу. Долгое время длилась эта операция, и в конце концов СБУ объявила подозрения конкретным людям. В противном случае доказать в рамках уголовного процесса, кто именно сидит за компьютером, без какого-то инсайдера или установленной видеокамеры — это на грани фантастики.

— Эти хакеры теперь невыездные?

— Конечно. Они поданы на все санкции — европейские, американские. И по направлению Интерпола тоже работаем. Впоследствии, если кто-то из них попытается выехать, то будет задержан.

— Господин Илле, какая вообще картина по кибератакам россиян?

— Кибервойна набирает обороты. Я напомню, что в 2015-2016 годах у нас были первые деструктивные атаки по объектам энергетики. Потом был вирус NotPetya, продолжались постоянные DDoS-атаки, были попытки проникновений. СБУ все это отбивала и постоянно анализировала.

Россия долго создавала свой кибернаступательный потенциал и начала его проявлять уже после полномасштабного вторжения.

Например, в 2020-м году мы заблокировали 800 кибератак, в 2021-м — 1400, а после начала полномасштабной войны — их стало уже по 4500 ежегодно.

Однако иногда важно не количество, а качество, и противник работает над этим.

Но СБУ остановила много опасных попыток проникнуть в системы связи наших Вооруженных Сил и Министерства обороны.

Те же группы, которые работали по «Киевстару», пытались получить разведывательную информацию и уничтожить наши военные системы. Но мы не дали этого сделать.

— В последнем интервью глава СБУ Василий Малюк сказал, что с начала войны работники службы обнаружили 1700 попыток вражеских технических проникновений в Силы обороны…

— Кстати, этот кейс — был первой официально признанной нашими партнерами киберобороны операцией, которую осуществила Служба безопасности Украины по всем стандартам НАТО.

Это была операция по защите наших военных систем «Крапива», «Дельта», «Гризельда», «Графит» и некоторых других. Мы их изучали и обнаружили присутствие врага, то есть хакеров спецслужб РФ. СБУ вычистила их все и пресекла попытки получения важной развединформации. А именно эти 1700 вражеских проникновений, о которых говорил генерал Малюк — это количество устройств, которые могли быть потенциально заражены вредоносным программным обеспечением хакерской группировки SandWorm только в системе «Крапива». Кстати, ее пытались поразить семью видами уникальных ШПС.

Группировка хакеров работала на территории Донецкой области, чтобы иметь нужные доступы. Когда кого-то из наших защитников брали в плен, то забирали у них телефоны или планшеты с установленными «Крапивой» и «Дельтой», изучали как работают эти системы и в дальнейшем разрабатывали под них вредоносное программное обеспечение, чтобы проникнуть в переписку и документы.

Одной из угроз является рассылка фишинговых сообщений для взлома мессенджеров конкретных военных

Также у одного ШПЗ была специальная цель — получить конфигурации со Старлинков. Таким образом они могли знать точные данные о количестве подключенных к ним устройств, выяснить расположение штабов, ориентировочное количество человек в определенном месте, а потом корректировать туда артиллерийские или ракетные удары.

Сейчас Вооруженные силы Украины и Министерство обороны — наш приоритет в киберзащите. Сотрудники ГКИБ на постоянной основе работают в воинских частях, штабах, ездят на передовую, проверяют устройства и системы на предмет несанкционированного вмешательства. Попытки вмешательств есть постоянно.

Одной из угроз является рассылка фишинговых сообщений для взлома мессенджеров конкретных военных. Рассылает их хакерская группировка «Армагедон». Такие сообщения идут тысячами. Когда им удается «взломать» устройство, то враг получает доступ к мессенджерам, к компьютерам через почты. Часто это приводит к трагическим последствиям. В ходе расследования одной из атак, во время которой погибло более 30 наших военнослужащих, мы нашли, что на одно из устройств, на котором был мессенджер Signal, пришло сообщение о конкретной дате и месте построения военнослужащих, куда в дальнейшем и прилетела ракета.

— Вы имеете в виду дело по факту гибели военных 128 отдельной горно-штурмовой Закарпатской бригады во время обстрела в Запорожской области?

— Да. Сейчас одна из основных версий, что наведение стало возможным именно из-за технического проникновения. Этот случай наглядно показывает, насколько опасно использование киберсредств в военных действиях.

— В последнее время продолжаются дискуссии относительно российского мессенджера Telegram. Стоит ли в Украине его запретить или определенным образом ограничить?

— Сегодня общее правило таково, что безопасного мессенджера не существует. Есть технические решения, которые позволяют получить доступ не только к Telegram, но и к Signal, Viber и другим. А если взять более дорогие и сложные технические решения, то можно получить доступ в целом к устройству, и тогда абсолютно все, что там есть, будет у злоумышленника. Можно включить микрофон или камеру, хоть по какому бы мессенджеру вы ни общались. У нас в СБУ действует одно правило: запрещено пересылать чувствительную, служебную информацию любыми мессенджерами. За это предусмотрена ответственность.

Относительно Telegram-каналов. Действительно, Telegram активно используется в дезинформационных кампаниях Российской Федерации. Есть ряд уже созданных и постоянно добавляются новые под видом украинских, которые якобы разбираются во внутренней ситуации в провластных кабинетах. Но на самом деле эти каналы являются российскими, через них специально запускается дезинформация, чтобы влиять на наших людей. Но в принципе точно такая же деятельность ведется и через Facebook, и через Twitter или «Х», как он теперь называется. Кстати, недавно была публикация, что в Германии в соцсети «Х» разоблачили, если я не ошибаюсь, 50 тысяч фейковых ботов, которые ежедневно продуцировали 200 тысяч сообщений о том, как неправильно и опасно продолжать военную поддержку Украины.

В то же время в Telegram работают много проукраинских патриотических каналов, которые являются публичными, то есть их администраторы или владельцы известны. И они, наоборот, противодействуют российской пропаганде.

Опасность Telegram в Украине подчеркивается, потому что он популярен именно у нас. Но заблокировать его технически трудно, как и любой другой мессенджер. Если даже частично и сделать это, то с использованием VPN и других технологий запрет можно будет обойти.

Даже в Китае, где сегодня построен так называемый Большой китайский фаервол, в рамках которого запрещены Facebook и Google, через VPN это все обходят. Хотя на построение этой инфраструктуры тратятся миллиарды. То есть технической возможности полностью все заблокировать нет.

— В начале марта стало известно, что компания Telegram получила от украинских властей перечень «потенциально проблемных» каналов и их анализирует. Об этом рассказывал представитель платформы Реми Вонг. Чем закончилась эта история?

Некоторые Telegram-каналы в Украине уже заблокированы, какие-то могут быть заблокированы вскоре

— У нас с ними постоянно идут переговоры, я бы не хотел раскрывать детали, но определенные сдвиги в этом направлении есть. Некоторые Telegram-каналы в Украине уже заблокированы, какие-то могут быть заблокированы в скором времени.

Служба безопасности Украины совместно с Министерством цифровой трансформации и Центром противодействия дезинформации постоянно анализируют медиапространство, выделяют опасные источники информации как в Telegram, так и на других ресурсах. Мы регулярно связываемся со всеми платформами относительно блокировки или удаления опасного контента. К сожалению, есть проблема. Ни одна из них — ни Telegram, ни Facebook или Meta, ни Google официально не представлены в Украине, не имеют юридического лица. Они не обязаны выполнять наши запросы, требования, даже решения суда их не касаются, потому что юридически они не находятся на нашей территории. Мы работаем над решением этого вопроса. Служба безопасности подала соответствующую инициативу, чтобы все международные платформы в течение определенного законом времени открыли в Украине свои официальные представительства, а в перспективе также перенесли сюда инфраструктуру, которая обслуживает именно нашу территорию. В таком случае они будут обязаны выполнять решение украинского суда.

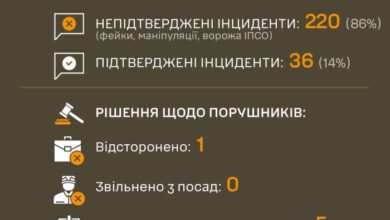

— Во время анализа медиапространства выяснили, какие дискредитационные кампании чаще всего запускают россияне?

— Количество информационных атак огромное. Здесь работают все спецслужбы России и их подразделения, которые занимаются агрессивной пропагандистской деятельностью, проводят свои ИПСО. Был месяц, когда, по нашим подсчетам, россияне запустили более тысячи различных информационных атак на разных площадках. Что наш Президент уже сбежал, что Харьков и Сумы уже взяли, биолаборатории и грязная бомба в Украине, и так далее…

СБУ неоднократно получала информацию о физической угрозе жизни и здоровью своих сотрудников. Им на почту часто приходят письма о вербовке и с угрозами. Некоторые находятся под охраной.

Постоянно происходят ИПСО в отношении руководства государства и командования ВСУ. Было много информационных атак и попыток взлома аккаунтов Валерия Залужного. Как только президент назначил главкомом Сырского, мы сразу обнаружили и блокировали десятки фейковых страниц, выдававших себя за его официальные аккаунты.

Регулярно фиксируем информационные кампании, которые пытаются дискредитировать Службу безопасности. Знаю, что и по мне лично сейчас готовится информатака. Кто-то очень хочет манипулировать моими персональными данными относительно места жительства, недвижимости и деятельности моей жены, которая является частным предпринимателем, родителей. Хотя я подаю декларацию, которая проверяется в НАПК, с бизнеса жены уплачиваются все налоги, то есть вся информация является прозрачной и открытой для проверки.

Еще раньше по мне и ряду сотрудников СБУ были вбросы на сайте под названием «Берегиня». Это ФСБешная площадка, где легализуется определенная информация, которую получают хакеры. Там были размещены наши биографические данные. По мне — нашли фотографии еще 2010-2011 годов во «ВКонтакте» с моей женой, повыставляли какие-то номера телефонов, марки машин, которых у меня никогда не было.

Такой информацией очень просто манипулировать, чтобы попытаться повлиять на кого-то, однако мы готовы и к таким методам ведения войны.

Кстати, был в практике интересный кейс: когда дискредитирующие документальные материалы по украинским деятелям, которые мы находили, взламывая устройства высокопоставленных чиновников ФСБ, впоследствии в точно такой же форме распространяли в Украине местные лидеры общественного мнения. Когда мы проверили эту информацию, то поняли, что наши активисты были использованы врагом «в темную», даже не осознавая этого. То есть Россия научилась качественно «запаковывать» любые фейковые материалы, когда берет 5 процентов фактажа и разбавляет его 95 процентами интерпретации и манипуляций.

Россия систематически атакует Украину не только на фронте, но и на информационном поле. За день могут быть десятки атак. СБУ делает все возможное, чтобы врагу не удалось расшатать ситуацию внутри страны, но людям надо быть начеку, включать критическое мышление и анализировать информацию.

Алла Шершень, Киев

Фото предоставлены СБУ